Exaprobe et FireEye

FireEye et Exaprobe ont mis en place un partenariat fort aussi bien d’un point de vue technologique qu’humain. Après avoir éprouvé leurs diverses solutions, c’est naturellement que Go4Secu a fait le choix de s’appuyer sur cet éditeur dont la renommée en fait un leader incontestable du marché de la cybersécurité.

Exaprobe a fait le choix de s’appuyer sur les technologies de Threat Intelligente et Threat Hunting de FireEye.

Ces solutions sont utilisées dès lors qu’une analyse doit être menée par l’équipe Go4Secu. Elles sont également utilisées afin d’alimenter notre base de connaissance. FireEye reste pleinement mobilisé afin d’apporter une vision externe aux analystes Go4Secu lors de la détection d’une menace.

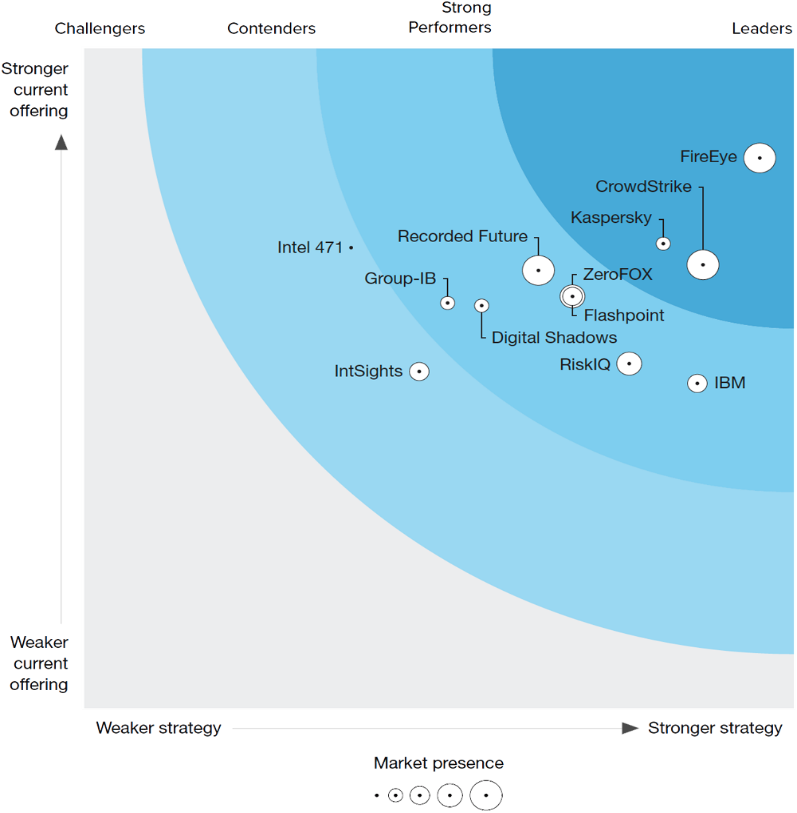

A titre d’illustration, le rapport du Forrester sur les services de Threat Intelligence externalisée pour le premier trimestre 2021, sur lequel nous pouvons constater que FireEye conserve sa position de leader.

Forts de cette collaboration technologique basée sur un outil reconnu, éprouvé et dans lequel nous avons confiance, Il était logique pour nous de les proposer aux entreprises soucieuses d’investir pour la pérennité de leurs activités.

FireEye Mandiant vient de publier son rapport annuel sur les tendances de la cybersécurité et de la Threat Intelligence pour 2020. Nous avons le plaisir de vous en proposer un condensé ci-dessous.

Panorama abrégé des menaces et tendances Mandiant M-Trend 2021 – 12ème édition

Avant toute chose, il est important d’indiquer ici les Unités de mesure (KPI) utilisées par FireEye Mandiant sur le rapport publié par l’éditeur pour l’année 2020. Il en existe bien sûr beaucoup plus, mais ceux-ci en particulier nous intéressent pour le présent sujet. Ceux-ci sont comparés d’année en année, ce qui permet d’avoir une visibilité pondérée et de comprendre les tendances :

- 1ère unité de mesure : « Detection by source ». Cette mesure permet de savoir si la détection a été effectuée par une source externe (Police, ANSSI…) ou interne (SOC…), ou encore hybride (partenaire de service opéré de type MSSP comme Exaprobe). Il faut noter que dans les chiffres donnés, la détection par un « hybride » est englobée sous l’appellation « interne ». En effet, votre partenaire de service opéré est considéré comme une extension de votre organisation propre.

Tendance globale : Réelle avancée de la détection interne, et donc de la capacité de détection des intrusions de l’intérieur.

> En 2011, 9 attaques sur 10 étaient détectées par source externe (exemple Enquête de Police, agences de sécurité, ANSSI)

> En 2020 ce chiffre est tombé à seulement 4 attaques sur 10.

- 2ème unité de mesure : le « Dwell time ». Il s’agit là du temps de persistance de l’attaquant. L’idée est ici de comprendre depuis quand l’attaquant est présent, à partir du moment où il est détecté. Cette mesure est donnée en jours.

Tendance globale : Au niveau mondial, Le Dwell Time a clairement diminué. Les attaques sont donc détectées plus tôt. Cela est dû, entre autres, à l’accroissement de l’importance apportée à la protection des endpoints et aux investissements qui en découlent chez les entreprises.

> Au niveau mondial, ce chiffre est passé de 56 jours en 2019 à 24 jours en 2020 – temps médian. A titre de comparaison, en 2011, cet indicateur était de 416 jours.

> Sur EMEA en 2020, le dwell time pour les attaques détectées par source interne est de 29 jours, contre 225 jours pour les détections par source externe, confirmant l’importance donnée aux investissements des entreprises sur les sujets de cybersécurité.

- Les groupes d’attaquants :

Plus de 650 nouveaux groupes d’attaquants ont été identifiés en 2020. La même année, 246 groupes distincts ont fait l’objet d’investigations par Mandiant. Parmi ceux-ci :

> 6 groupes APT « Advanced Persistent Threat » actifs, y compris des groupes d’états-nations.

> 4 groupes FIN « Finance » actifs.

> 236 groupes UNC « Uncategorized » actifs.

- Les secteurs-cibles :

Fireeye Mandiant a observé que les secteurs les plus ciblés restent sensiblement inchangés d’une année sur l’autre. En 2020, le secteur des services aux entreprises, la distribution/retail, la finance, la santé et les industries high-tech restent les cibles de choix des attaquants.

- Autre tendance notable :

> Les attaquants dont la technique d’attaque consiste à déployer un Rançongiciel (ou Ransomware) ont de plus en plus tendance à ne pas aller jusqu’au chiffrement des données.

Ils entrent de plus en plus en contact direct avec les dirigeants de l’entreprise victime, apportent la preuve qu’ils détiennent des données sensibles, puis négocient en « face à face ».

De ce fait, l’attaque n’est pas rendue visible auprès des employés, et l’information est contenue. Cela évite la mauvaise publicité, tout en n’atténuant pas la pression qui reste bien réelle. Le fait de contenir l’information évite également aux attaquants de se rendre visibles, et d’être éventuellement poursuivis juridiquement.

- Menaces liées à la pandémie de Covid-19 :

> Aucune institution, ni aucune communauté n’a été épargnée par la pandémie qui a bouleversé nos habitudes.

Les dirigeants des grandes puissances s’affairent depuis plus d’un an à contenir la propagation du virus, et à empêcher la chute de l’économie mondiale.

Dans ce contexte, un vaccin efficace, ou encore des stratégies éprouvées de limitation de la propagation ainsi que le traitement des symptômes, ont une valeur très forte.

> Les experts Mandiant ont observé sur l’année 2020 que les gouvernements ont déployé des capacités de cyber-espionnage dans le but d’optimiser la lutte vers une reprise d’activité sur leur territoire, mais aussi pour se positionner à la pointe de l’avancée contre le virus.

Tout au long de l’année, FireEye a observé des comportements de cyber espionnage visant les données liées au traitement du Covid-19 ou à son vaccin, notamment de la part de groupes d’attaquants connus précédemment.

Retrouvez le rapport complet ici :